ایجاد افکت طبیعی اشک در فتوشاپ

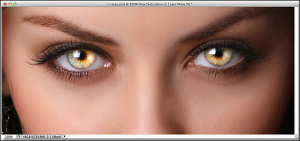

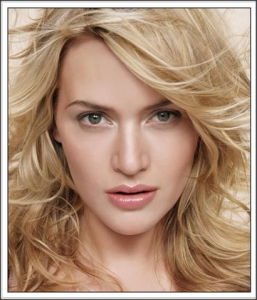

سلام. تو این آموزش میخوام طریقه ی اجرای افکت رئال اشک روی صورت رو با هم کار کنیم. منظورم این افکته:

ميبينيد كه چقدر طبيعي ايجاد شده و اصلا معلوم نيست كه با فتوشاپ هست

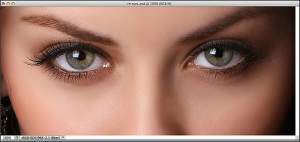

خوب… پس برای شروع باید یه عکس مناسب برای اجرای افکت روی اون داشته باشیم، که میتونید اون رو با یه کم جستجو تو اینترنت پیدا کنید یا از همینی که اینجا هست استفاده کنید. عکس رو باز کنید و ابزاره Pen رو انتخاب کنید و با اون شکلی شبیه به فرم اشک رو بکشید و داخل اون رو هم به رنگ سیاه در بیارید. به این شکل:

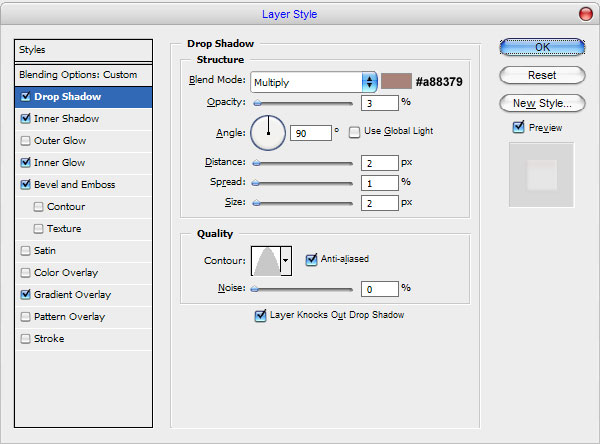

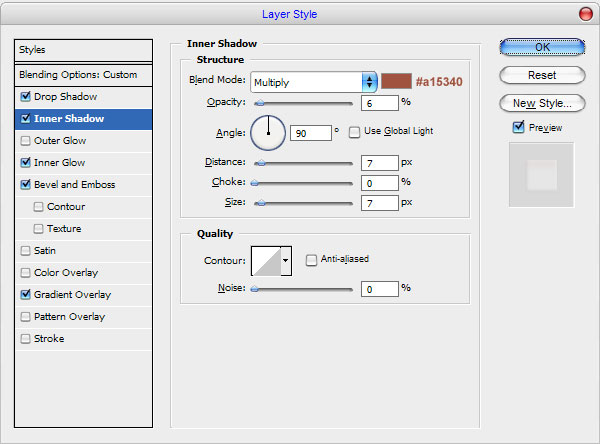

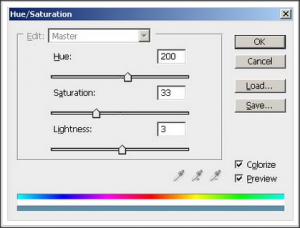

فقط به یاد داشته باشید که فرمی که ایجاد میکنید قرینه نباشه تا مصنوعی به نظر نیاد. وقتی که کارمون با فرم اشک تموم شد، مد لایه (Layer mode) رو به Screen تغییر بدید و این تنظیمات رو برای Blending Options انجام بدید:

- Inner Shadow

- Inner Glow

- Bevel and Emboss

- Gradient Overlay

به گزارش

به گزارش